เมื่อเราพูดถึงความปลอดภัยในเครือข่ายคอมพิวเตอร์ในปัจจุบัน เราอ้างอิงอย่างมากถึง อินเทอร์เน็ตเช่นเดียวกับในเครือข่ายระดับโลกนี้ที่การโจมตีคอมพิวเตอร์ของเราเกิดขึ้นมากที่สุด ความถี่.

แต่ก่อนที่เราจะพัฒนาหัวข้อนี้ เราต้องตอบตัวเองก่อนว่า “ความปลอดภัย” คืออะไร?

โดยทั่วไป เรากล่าวว่าบ้านจะปลอดภัยเมื่อจุดอ่อนของมันลดลง แต่... และจุดอ่อน? ตาม ISO (International Standardization Organization) ในบริบท ของการคำนวณเป็นจุดอ่อนใด ๆ ที่สามารถใช้ประโยชน์จากการละเมิดระบบหรือข้อมูลที่มีอยู่

ดังนั้นเราจึงมีการละเมิดความปลอดภัยที่เป็นไปได้หลายประการในระบบ กล่าวคือ เรามีภัยคุกคามหลายอย่าง ซึ่งเราเน้น:

– การทำลายข้อมูล

– การแก้ไขหรือบิดเบือนข้อมูล

– การโจรกรรม การลบ หรือการสูญเสียข้อมูล/ทรัพยากร

– การหยุดชะงักของบริการ

ตามคำนิยาม เรายังมีการโจมตีซึ่งมีประสิทธิภาพในการคุกคามโดยเจตนา ตัวอย่างของการโจมตีทางคอมพิวเตอร์มีดังนี้:

- การปลอมตัว (สวมหน้ากาก)

– DDos

– เล่นซ้ำ

– การดัดแปลง

- วิศวกรรมสังคม

– การปฏิเสธหรือขัดขวางการให้บริการ

เนื่องจากสภาพแวดล้อมที่ไม่ปลอดภัยที่มีการแทรกและการไหลของข้อมูลในระบบคอมพิวเตอร์และเครือข่าย หลายบริษัทนำนโยบายด้านความปลอดภัยมาใช้ ซึ่งเป็นชุดของกฎเกณฑ์ กฎหมาย และแนวทางการจัดการที่มุ่งเป้าไปที่การคุ้มครอง สามารถใช้งานได้โดยใช้กลไกต่างๆ เช่น

- การเข้ารหัส

- ลายเซ็นดิจิทัล

- การตรวจสอบสิทธิ์

- การควบคุมการเข้าถึง

– ป้ายความปลอดภัย

– การตรวจจับ บันทึก และการรายงานเหตุการณ์

– การเติมการจราจร

– การควบคุมเส้นทาง

ดังนั้น เนื่องจากกลไกการรักษาความปลอดภัยในเครือข่ายโดยรวมยังไม่เพียงพอ เราจึงได้กำหนดมาตรการรักษาความปลอดภัยในการสื่อสาร เช่น ในจดหมายอิเล็กทรอนิกส์ (อีเมล) นี้ใช้กลไกหลายอย่างเพื่อให้ข้อมูลของเราไปถึงปลายทางอย่างปลอดภัยที่สุด มันใช้โปรโตคอลเช่น SMTP (Simple Mail Transfer Protocol) ซึ่งถือว่าอ่อนแอ S/MIME (Secure Multipurpose Internet Mail Extensions) และ PGP (Pretty Good Privacy) ซึ่งมีไว้สำหรับการเข้ารหัสอีเมล ส่วนตัว

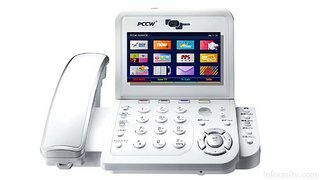

ที่ใช้กันมากคือไฟร์วอลล์ อุปกรณ์ที่ทำหน้าที่เป็นเกราะป้องกันผู้บุกรุก มีอยู่ในรูปแบบซอฟต์แวร์หรือฮาร์ดแวร์ หรือทั้งสองอย่างรวมกัน

ตัวอย่างของไฟร์วอลล์ภายในบ้านฟรีที่ดี เราสามารถอ้างอิง:

อย่าเพิ่งหยุด... มีมากขึ้นหลังจากโฆษณา ;)

– ไฟร์วอลล์ Comodo

– โซน Alarm

– ไฟร์วอลล์ส่วนบุคคล Sygate

ที่มา:

- เครือข่ายคอมพิวเตอร์

แอนดรูว์ เอส. ทาเนนบอม

พิมพ์ครั้งที่ 4 พ.ศ. 2546

– เครือข่ายคอมพิวเตอร์และอินเทอร์เน็ต: แนวทางจากบนลงล่าง

เจมส์ เอฟ. คุโรเสะ, คีธ ดับเบิลยู. รอสส์

พิมพ์ครั้งที่ 3 พ.ศ. 2549

– เครือข่ายคอมพิวเตอร์ ตั้งแต่ LAN, MAN และ WAN ไปจนถึงเครือข่าย ATM

ลุยซ์ เฟอร์นานโด โซอาเรส, กุยโด เลมอส, เซอร์จิโอ โคลเช่

พิมพ์ครั้งที่ 2 พ.ศ. 2538

– Networks Security ข้อมูลอ้างอิงฉบับสมบูรณ์

ออสบอร์น, แมคกรอว์-ฮิลล์, 2547.

Wendley Souza

ศ. วิศวกรรมคอมพิวเตอร์

มหาวิทยาลัยสหพันธ์เซอารา - UFC

คอลัมนิสต์สารสนเทศ - Brasil Escola

คอมพิวเตอร์ - โรงเรียนบราซิล

คุณต้องการอ้างอิงข้อความนี้ในโรงเรียนหรืองานวิชาการหรือไม่ ดู:

เพอร์ซิเลีย, เอลีน. "ความปลอดภัยในเครือข่ายคอมพิวเตอร์"; โรงเรียนบราซิล. มีจำหน่ายใน: https://brasilescola.uol.com.br/informatica/seguranca-redes.htm. เข้าถึงเมื่อ 28 มิถุนายน 2021.